近日,Wiz Research在博客发布技术文章称发现微软漏洞,可操纵必应(Bing.com)搜索结果并接管任意office 365用户账号;Wiz的研究员@hillai也在推特发布了技术细节,称黑入@Bing的后台管理CMS,可以允许他改变搜索结果并接管数百万@Office365帐户。圈小蛙与大家一起学习了#BingBang的各种漏洞。

一、发现一个奇怪配置,可以越权

@hillai的研究始于他们的研究团队@wiz_io注意到微软Azure中的一个奇怪配置。一个复选框就可以将应用程序与“多租户”区分开来——默认情况下,允许所有用户登录。

Azure活动目录(AAD)

微软在Azure中提供了自己的SSO服务,即AAD,这是在Azure应用服务或Azure功能中创建的应用最常用的认证机制。AAD提供不同类型的账户访问:单租户、多租户、个人账户,或后两者的组合。单租户应用只允许同一租户的用户为该应用发放OAuth令牌。另一方面,多租户应用则允许任何Azure租户为其签发OAuth令牌。因此,应用程序开发人员必须在其代码中检查令牌,并决定应允许哪个用户登录。

对于单租户认证,其影响仅限于应用程序的租户--同一租户的所有用户都可以连接到应用程序。

但对于多租户应用来说,影响就很广泛了--如果没有适当的验证,任何Azure用户都可以登录到应用中。

二、寻找可以登录的点,发现Bing的后台

@hillai找到了这样配置的微软应用程序,并且……直接登录之后,其登录的用户立即获得了访问此“Bing Trivia”页面的权限。这是bing搜索的后台管理页面,类似于CMS,它甚至可以控制实际搜索结果。

侦查

为了衡量这种错误配置有多普遍,我们开始扫描Azure应用服务和Azure功能的暴露端点。扫描产生了许多潜在的脆弱网站,所以为了缩小研究范围,我们决定把重点放在微软自己的租户上。

我们发现了几个微软的应用程序,但第一个引起我们注意的域名是bingtrivia.azurewebsites.net。鉴于必应是最近非常流行的产品,任何与之相关的东西都会引起我们的兴趣。为了验证曝光,我们在自己的租户中创建了一个名为“Wiz Research”的新用户,并尝试用它登录Bing Trivia。这引起了一个问题--这个面板能否使我们修改必应的搜索结果?

三、修改Bing搜索结果

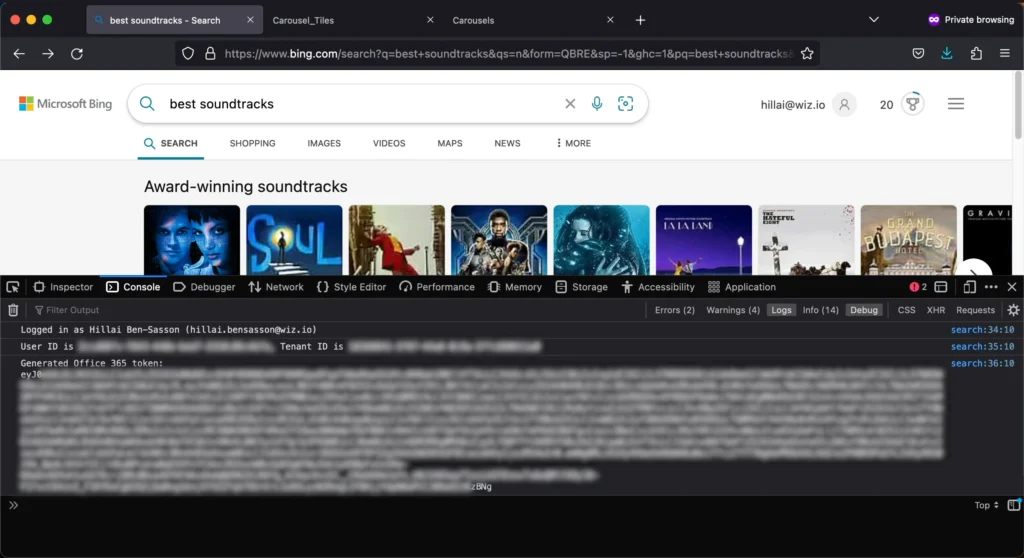

@hillai通过选择“最佳配乐”关键字并将第一个结果从“沙丘(2021)”切换到他个人最喜欢的“黑客(1995)”来进行测试,改完他惊讶地发现看到这个结果立即出现在https://Bing.com。

改变搜索结果

为了验证我们控制Bing搜索结果的能力,我们在CMS中选择了一个旋转木马,并稍微改变了它的内容。我们想做一个小的改变,这将很容易恢复。我们选择了“最佳原声带”查询,它返回了一个高度推荐的电影原声带列表;然后我们继续将第一项“沙丘(2021)”改为我们个人最喜欢的“黑客(1995)”,并保存我们的编辑。

令我们惊讶的是,我们的新结果立即出现在Bing.com上,并配有我们的新标题、缩略图和任意链接。

四、攻击Bing用户,接管任意微软用户账号

@hillai通过在新结果中添加无害的有效负载来检查XSS的可行性。刷新页面后发现其payload成功执行了!继续检查Bing请求后,@hillai注意到一个端点被用于Office 365通信。事实证明,Bing可以为任何登录用户颁发Office令牌。@hillai利用此功能快速制作了一个XSS有效负载,并在自己身上进行了测试,结果成功了!

攻击Bing用户

在与微软合作编写报告的同时,我们开始调查XSS的影响。我们看到Bing有一个“工作”部分,允许你搜索你的组织目录;当检查这个功能时,我们意识到它是基于Office 365的API,Bing使用的是business.bing.com主机名,用于Office相关通信。

这确实激起了我们的兴趣,因为许多组织使用Office 365来存储他们最敏感的业务数据。一个特定的端点为Office 365的API创建了JWT令牌,所以我们通过这个端点生成了一个新的XSS有效载荷:

然后,我们针对旧的注入点测试了这个有效载荷,并从我们的“受害者”用户(在这种情况下,我们的研究账户)那里检索到一个有效的令牌。

这个令牌使我们,作为“攻击者”,能够获取受害者的Office 365数据,包括Outlook电子邮件、日历、Teams消息、SharePoint文档和OneDrive文件。在这里,我们可以看到攻击者的电脑,成功地从受害者的收件箱中读取电子邮件。

使用此令牌,攻击者可以获取来自任何Bing用户的:

- Outlook 电子邮件 ✉️

- 日历 ?

- 团队消息 ?

- SharePoint 文档 ?

- OneDrive 文件 ?

@hillai称Microsoft安全响应中心(@msftsecresponse)快速响应了他们的报告,修复了易受攻击的应用程序,并引入了一些AAD产品和指南更改,以帮助客户缓解此问题。并且,微软奖励了wiz团队40000美元的漏洞赏金,@hillai称他们将捐出这笔钱?